Serveur racine du DNS - Définition

La liste des auteurs de cet article est disponible ici.

Les serveurs racine du DNS

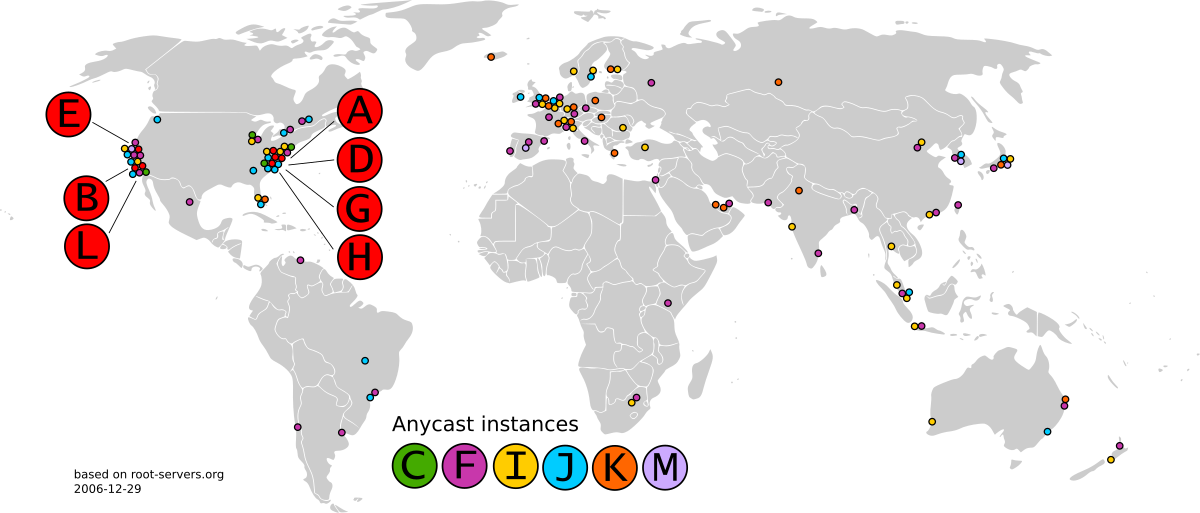

Il y a apparemment 13 serveurs racine du DNS dont les noms sont de la forme lettre.root-servers.net où lettre est une lettre comprise entre A et M. Douze organisations contrôlent ces serveurs, deux sont européennes (RIPE NCC et Autonomica), une japonaise (WIDE), les autres étant américaines. Neuf de ces serveurs ne sont pas de simples serveurs mais correspondent à plusieurs serveurs répartis dans des lieux géographiques divers, il y a ainsi plus de 130 sites dans 53 pays qui hébergent un serveur racine du DNS.

Les serveurs ont été regroupés sous le même nom de domaine pour exploiter un mécanisme d'évitement de répétition des noms dans le protocole DNS.

| Lettre | adresse IPv4 | adresse IPv6 | Ancien nom | Société | Localisation | Sites | Logiciel |

|---|---|---|---|---|---|---|---|

| A | 198.41.0.4 | 2001:503:BA3E::2:30 | ns.internic.net | VeriSign | trafic distribué par anycast | 6 | BIND |

| B | 192.228.79.201 | 2001:478:65::53 | ns1.isi.edu | USC-ISI (en) | Marina Del Rey, Californie, États-Unis | 1 | BIND v4 |

| C | 192.33.4.12 | c.psi.net | Cogent Communications | trafic distribué par anycast | 6 | BIND | |

| D | 128.8.10.90 | terp.umd.edu | Université du Maryland | College Park, Maryland, États-Unis | 1 | BIND | |

| E | 192.203.230.10 | ns.nasa.gov | NASA | Mountain View, Californie, États-Unis | 1 | BIND | |

| F | 192.5.5.241 | 2001:500:2f::f | ns.isc.org | ISC | trafic distribué par anycast | 49 | BIND |

| G | 192.112.36.4 | ns.nic.ddn.mil | Defense Information Systems Agency (en) | trafic distribué par anycast | 6 | BIND | |

| H | 128.63.2.53 | 2001:500:1::803f:235 | aos.arl.army.mil | United States Army Research Laboratory (en) | Aberdeen (en), Maryland, États-Unis | 1 | NSD |

| I | 192.36.148.17 | 2001:7fe::53 | nic.nordu.net | Autonomica (en) | trafic distribué par anycast | 34 | BIND |

| J | 192.58.128.30 | 2001:503:C27::2:30 | VeriSign | trafic distribué par anycast | 70 | BIND | |

| K | 193.0.14.129 | 2001:7fd::1 | RIPE-NCC | trafic distribué par anycast | 18 | NSD | |

| L | 199.7.83.42 | 2001:500:3::42 | ICANN | trafic distribué par anycast | 7 | NSD | |

| M | 202.12.27.33 | 2001:dc3::35 | WIDE (en) | trafic distribué par anycast | 6 | NSD / BIND |

Zone racine

Le fichier de la zone racine est disponible publiquement. Il est peu volumineux (de l'ordre de 200 Ko) et contient 283 délégations de domaines de premier niveau, 1145 serveurs de noms, 1124 A records et 251 AAAA records et en juillet 2010.

Des signatures DNSSEC RRSIG ont été ajoutés aux fichiers de la racine en juillet 2010.

Sécurité des serveurs racine

Les serveurs racine jouent un rôle important dans le système DNS. Si l'un ou quelques un d'entre eux ne répondent plus, la charge est répartie entre les serveurs qui subsistent. Si aucun d'entre eux ne pouvait répondre aux requêtes, les noms de domaines deviendraient progressivement inaccessibles, au fur et à mesure que les informations dans les caches parviendraient à expiration, c'est-à-dire environ 2 % par heure d'indisponibilité totale.

La possibilité d'un bug qui affecterait l'ensemble des serveurs est limitée par la diversité des version logicielles employées : BINDv8, BINDv9 et NSD. Le matériel sur lequel fonctionnent les serveurs est divers.

Les risques d'attaques par déni de service sont mitigés par le nombre de serveurs en anycast. L'adresse unicast de la plupart des serveurs n'est pas publiée pour éviter les attaques ciblées. Il n'est pas rare que l'un des serveurs fasse l'objet d'une attaque par déni de service, sans que cela affecte de façon perceptible la qualité du fonctionnement du DNS dans son ensemble.

Certaines attaques de grande ampleur ont cependant eu lieu au XXIe siècle :

- Attaque de 2002

Le 21 octobre 2002, la racine complète du DNS a fait l'objet d'une attaque de grande ampleur pendant une heure, les 13 serveurs A à M étant visés. Pendant cette attaque, 7 serveurs sur 13 ont vu leur performances dégradées en raison d'un flux de 100 000 à 200 000 requêtes par seconde vers chacun des serveurs. Toutefois, l'attaque n'a pas provoqué de grandes perturbations du réseau mondial, ce qui montre la robustesse du système. Selon le PDG de Verisign, qui gère deux serveurs racine, l'ensemble des requêtes aurait pu être assuré par un seul serveur.

L'attaque a été réalisée selon la méthode DDoS (déni de service). Les pirates ont pu, grâce à un parc de machines très important, générer un nombre de requêtes deux à trois fois supérieur à la capacité de charge des treize serveurs visés, soit quarante fois le volume habituel des requêtes.

Le système anycast a été mis en place après cette attaque pour neutraliser les attaques de type DoS.

- Attaque de 2007

Le 6 février 2007, les serveurs F, G et L et M ont été attaqués pendant 24 heures à partir de 10:00 UTC. G et L ont été affectés sérieusement, tandis que F et M ont rapporté une charge inhabituelle. L'impact sur M a été amoindri grâce à anycast.

La source s'avère être un réseau botnet de 5000 machines essentiellement basée en Corée du Sud et dirigé depuis les États-Unis.