Active Directory - Définition

La liste des auteurs de cet article est disponible ici.

Rôles uniques

Certaines fonctions, - on parle de rôles - ne peuvent être prises en charge que par un serveur unique, le maître d'opérations (Operation master en anglais). Ces rôles, appelés FSMO (abréviation de Flexible Single Master Operations) peuvent être pris en charge par n'importe quel contrôleur de domaine (mais par un seul à la fois), ils sont au nombre de 5:

| Nom du rôle | Position | Description |

|---|---|---|

| Maître de schéma (Schéma Master) | 1 par forêt | Contrôle les modifications apportées au schéma de données Active Directory. |

| Maître d'attribution de noms de domaine (Domain Naming Master) | 1 par forêt | Contrôle l'ajout et la suppression des noms de domaines dans une forêt afin de garantir leur unicité. |

| Émulateur de PDC (PDC Emulator) | 1 par domaine | Se comporte comme un contrôleur de domaine NT4 pour permettre le support de clients NT4 (par exemple pour gérer les changements de mots de passe), ce contrôleur fournit également l'horloge de référence du domaine. |

| Maître RID (RID Master) | 1 par domaine | Fournit des tranches d'identifiants uniques aux autres contrôleurs de domaine. |

| Maître d'infrastructure (Infrastructure Master) | 1 par domaine | Synchronise les changements inter-domaines. |

Structure

Objets

Active Directory est un service d'annuaire utilisé pour stocker des informations relatives aux ressources réseau sur un domaine.

Une structure Active Directory (AD) est une organisation hiérarchisée d'objets. Les objets sont classés en trois grandes catégories : les ressources (par exemple les imprimantes), les services (par exemple le courrier électronique) et les utilisateurs (comptes utilisateurs et groupes). L'AD fournit des informations sur les objets, il les organise et contrôle les accès et la sécurité.

Chaque objet représente une entité unique — utilisateur, ordinateur, imprimante ou groupe — ainsi que ses attributs. Certains objets peuvent également être des conteneurs pour d'autres objets. Un objet est identifié de manière unique dans l'AD par son nom et possède son propre jeu d'attributs — les caractéristiques et les informations que l'objet peut contenir — défini par un schéma, qui détermine également le type d'objets qui peuvent être stockés dans l'AD.

Chaque objet attribut peut être utilisé dans plusieurs classes d'objets de schéma différents. Ces objets de schéma existent pour permettre au schéma d'être étendu ou modifié si nécessaire. Cependant, comme chaque objet de schéma est intégral à la définition des objets de l'AD, la désactivation ou la modification de ces objets peut avoir de graves conséquences car elle entraîne des modifications fondamentales dans la structure de l'AD. Un objet de schéma, lorsqu'il est modifié, est automatiquement propagé dans Active Directory et une fois créé, il ne peut plus être supprimé (il peut seulement être désactivé). Pour cette raison, une modification du schéma doit être mûrement réfléchie et planifiée.

Le nombre de types d'objets disponibles dans un Active Directory n'est pas limité, en voici quelques exemples:

- OU : L'Unité d'Organisation : Dans l'arborescence, ce sont des conteneurs qui permettent de créer une hiérarchie d'objets au sein d'un domaine. Ces OU sont principalement utilisées pour permettre la délégation de droits et pour l'application de GPO. Les OU sont parfois confondues avec les groupes, qui sont des objets et non des conteneurs.

- Ordinateur

- Utilisateur

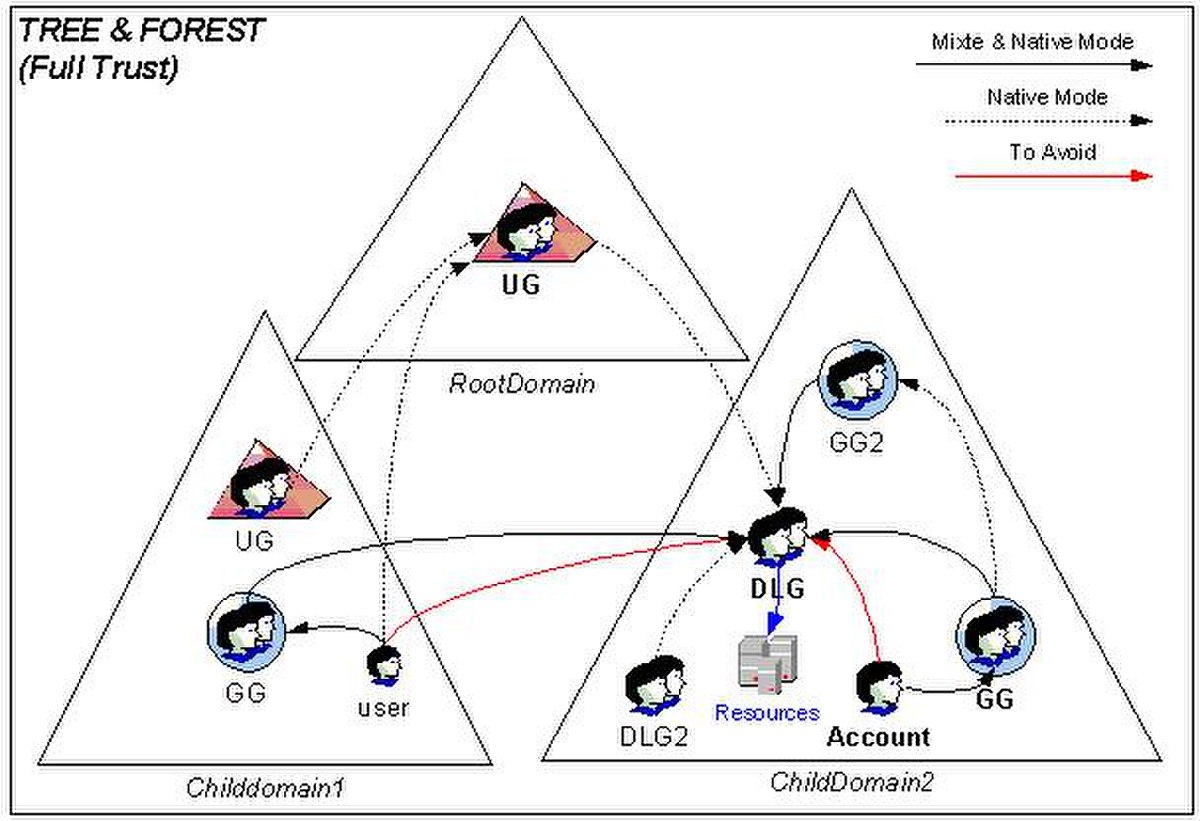

- Groupe : il est principalement destiné à établir des listes d'utilisateurs pour leur attribuer des droits ou des services. On distingue trois types de groupes :

- Le groupe local : il ne peut comprendre que des utilisateurs de son propre domaine.

- Le groupe global : au sein d'un domaine, il est principalement utilisé pour affecter des droits à des ressources dans un domaine. Il peut comprendre des utilisateurs, des groupes globaux ou universels, issus d'autres domaines.

- Le groupe universel : disponible depuis la version 2000, permet d'inclure des groupes et utilisateurs d'autres domaines.

Active Directory étant un annuaire objet, la notion de schéma définit les contraintes concernant la dérivation et l'héritage des objets, sensiblement de la même manière qu'en programmation objet. Cela introduit également la notion d'extension, permettant d'ouvrir l'annuaire à toutes sortes d'applications souhaitant stocker des objets personnalisés au niveau du ou des domaines constituant la forêt Active Directory.

Unité organisationnelle

Une Unité organisationnelle (Organizational Units ; OU ; UO) est un objet conteneur qui permet de hiérarchiser Active Directory. Cette notion était inexistante dans les "versions précédentes" d'AD, telle que la base de données SAM. L'AD permet une hiérarchisation des domaines. À l'intérieur de ces domaines, il existe maintenant des possibilités de structuration et de hiérarchisation des utilisateurs.

Les OU sont le meilleur moyen de créer ces structures hiérarchiques dans Active Directory. Outre la structuration d'informations, qui offre une clarté accrue dans les annuaires complexes notamment, les OU présentent un avantage important : elles tiennent lieu de frontière pour la délégation d'autorisations administratives. Il est donc possible de personnaliser les droits des différents utilisateurs/groupes de façon ciblée (gestion des mots de passe ; droits d'accès : autorisations concernant les installations...).

Forêts, arborescences et domaines

Active Directory introduit la notion de hiérarchie, inhérente aux annuaires objets dérivés de X.500, sous la forme d'une arborescence dans laquelle les utilisateurs et les ordinateurs sont organisés en groupes et sous groupes afin de faciliter l'administration des droits et restrictions utilisateur. C'est aussi Active Directory qui gère l'authentification des utilisateurs sur le réseau Windows. Active Directory exploite cette notion de hiérarchie intensivement, puisque l'entité de sécurité appelée « domaine » est également hiérarchisée dans un ensemble partageant un espace de nom commun, appelé « arborescence », enfin, l'entité de plus haut niveau regroupant les arborescences de domaines constitue la forêt Active Directory.

Active Directory permet une réplication multi-maître, c'est-à-dire que chaque contrôleur de domaine peut être le siège de modifications (ajout, modification, suppression) de l'annuaire, sous réserve de permission accordée par ACL, qui seront répliquées sur les autres contrôleurs de domaine. SAM ne disposait que d'une seule base en écriture, les autres répliquas étant en lecture seule.

Le mécanisme de réplication de ces modifications peut profiter de RPC (liaisons TCP/IP rapides et disponibles) ou SMTP dans les autres cas. La topologie de réplication est générée automatiquement mais elle peut être personnalisée par l'administrateur, tout comme sa planification.

À noter que les ensembles d'espaces de nom correspondant aux arborescences d'Active Directory formant la forêt Active Directory sont superposables à l'espace de nom formé par les zones DNS. DNS est un service indispensable pour le bon fonctionnement de toute l'architecture Active Directory, localisation des contrôleurs de domaine, réplication, etc.

Une arborescence Active Directory est donc composée de :

- La forêt :Structure hiérarchique d'un ou plusieurs domaines INDEPENDANTS ( ensemble de tous les sous domaines Active Directory).

- L'arbre : domaine et toutes ramifications. Par exemple, dans l'arbre domaine.tld, sous1.domaine.tld, sous2.domaine.tld et photo.sous1.domaine.tld sont des sous-domaines de domaine.tld.

- Le domaine : constitue les feuilles de l'arborescence. photo.sous1.domaine.tld peut-être un domaine au même titre que domaine.tld.

Le modèle de données Active Directory est dérivé du modèle de données de la norme X.500 : l'annuaire contient des objets représentant des éléments de différents types décrits par des attributs. Les stratégies de groupe (GPO) sont des paramètres de configuration appliqués aux ordinateurs ou aux utilisateurs lors de leur initialisation, ils sont également gérés dans Active Directory.

Le protocole principal d'accès aux annuaires est LDAP qui permet d'ajouter, de modifier et de supprimer des données enregistrées dans Active Directory, et qui permet en outre de rechercher et de récupérer ces données. N'importe quelle application cliente conforme à LDAP peut être utilisée pour parcourir et interroger Active Directory ou pour y ajouter, y modifier ou y supprimer des données.